在数字化浪潮席卷各行各业的今天,网络安全已不仅局限于传统的服务器与边界防护。智能终端的普及,尤其是智能手机,因其强大的便携性与网络接入能力,使其可能成为攻击者实施“近源渗透”的理想跳板。本文旨在分享一次受某网络安全公司委托,针对其“网络与信息安全软件开发”业务场景进行的、点到为止的近源渗透测试案例,以揭示潜在风险并强调纵深防御的必要性。

一、 测试背景与范围界定

本次测试的目标是某专注于网络与信息安全软件开发的科技公司。该公司拥有自主研发的办公系统、代码仓库及内部通讯平台,员工普遍使用公司配发的智能手机接入内部Wi-Fi或通过VPN处理工作。测试的核心诉求并非进行破坏性攻击或数据窃取,而是以“点到为止”的方式,模拟一个拥有初级技能的潜在攻击者(如心怀不满的内部人员或社会工程学目标),利用智能手机作为近源攻击载体,尝试触及内部网络边界,验证现有防护措施的有效性。

测试范围严格限定在:

- 不获取任何真实的业务数据或员工隐私信息。

- 不利用任何未公开的零日漏洞。

- 所有操作均在获得明确授权的测试环境中进行。

- 目标仅为证明“可能性”及路径存在,成功后立即停止并报告。

二、 攻击路径模拟与发现

攻击模拟从一部普通智能手机开始,预设攻击者已通过某种方式(如物理接触短暂时间)在目标员工的手机上植入了一个伪装成正常应用的轻量级测试程序。该程序仅具备基本的网络探测与信息收集功能。

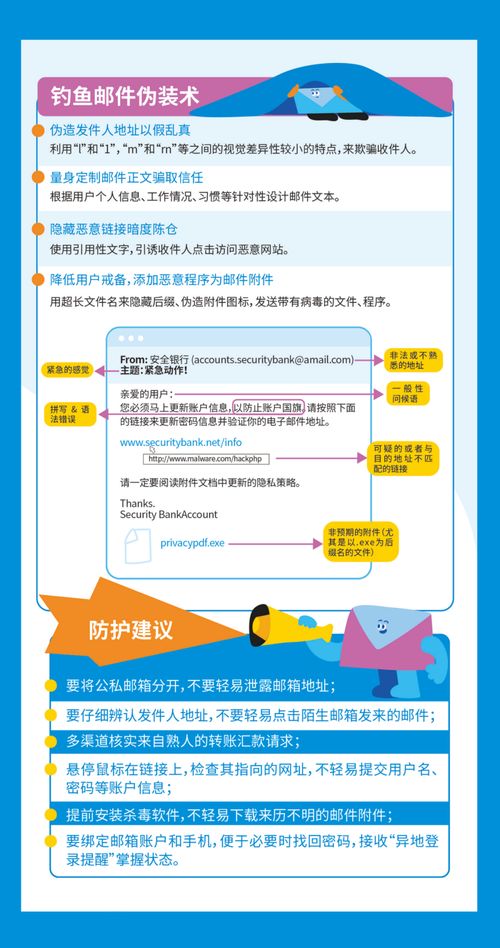

- 初始立足点与社会工程学结合:测试假设攻击者通过钓鱼邮件诱导员工点击链接,下载了伪装成“内部通讯更新包”的测试应用。应用在安装时请求了过多的权限(如网络访问、存储访问),而员工因习惯性操作而同意。

- 内部网络侦察:当该手机连接公司办公区Wi-Fi后,测试程序开始低调工作。它首先探测了当前网段内存活的主机及开放端口。由于公司内部网络对员工终端相对信任,扫描发现了数台非关键业务的测试服务器、打印机以及网络附加存储设备的Web管理界面,部分设备仍在使用默认或弱口令。

- 横向移动试探:利用一台测试服务器上发现的未及时修复的中危漏洞,测试程序尝试建立了一个反向Shell连接至受控的智能手机。这一步成功验证了从员工智能手机作为跳板,向内部服务器进行横向移动的可行性。整个过程数据流量较小,模拟了正常应用通信,初步绕过了简单的网络行为监控。

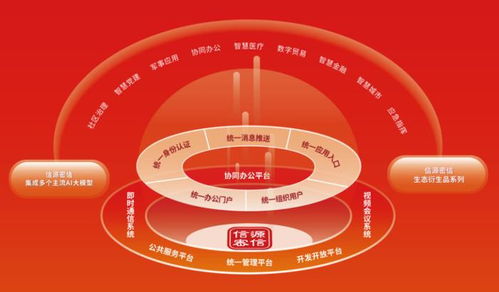

- 触及核心边界:通过被初步控制的测试服务器,攻击视角得以进一步向内网延伸。探测发现,开发部门的代码仓库服务器与办公网络存在访问控制策略,但策略并非完全禁止。通过利用测试服务器上某个已被授权服务账户的缓存凭据(模拟凭据泄露场景),测试程序尝试向代码仓库发起了鉴权请求。虽然最终因多因素认证而未能成功访问核心代码,但此路径的打通证明了从一部被控手机到关键资产之间存在未被完全封锁的访问链。

三、 关键发现与风险分析

本次“点到为止”的测试揭示了几个在注重软件安全的公司内部也可能被忽视的盲点:

- 终端安全与管理盲区:对员工智能终端的安全管理策略可能弱于办公电脑。缺乏强制性的移动设备管理策略、应用白名单或严格的网络访问控制,使得被控手机容易成为内网渗透的起点。

- 内部网络过度信任:基于角色的网络访问控制不够细致,存在“一旦入网,通行无阻”的潜在逻辑。非关键设备(如打印机、测试服务器)的安全配置疏漏,成为了攻击者理想的横向移动踏板。

- 凭据管理与认证短板:服务账户凭据可能在多处缓存或复用,且针对关键系统(如代码仓库)的多因素认证虽已部署,但前置的访问路径如果缺乏同等强度的认证,风险依然存在。

- 异常行为监测粒度不足:对于从内部终端发起的、低频、模仿正常协议的网络侦察与连接尝试,现有监控体系可能未能及时产生有效告警。

四、 针对性加固建议

基于测试发现,我们向该公司提供了如下“点到为止”的加固方向建议:

- 推行统一的移动设备安全管理:对所有接入公司网络的移动设备实施MDM管理,强制安全策略、应用安装管控及定期安全检查。

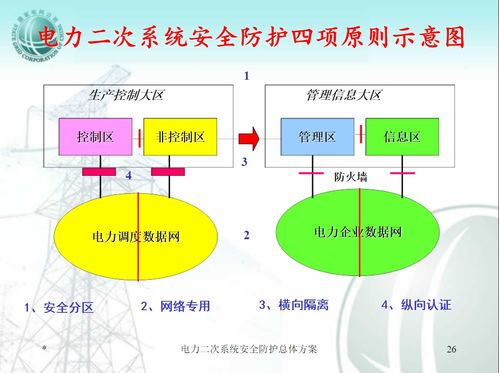

- 实施细粒度的网络微隔离:将网络划分为更小的安全区域,严格遵循最小权限原则,控制不同区域间的访问流量,特别是从办公终端区到研发核心区的访问。

- 强化内部资产安全基线:对所有内部设备(包括IoT设备)强制执行安全配置基线,定期更新补丁,禁用默认凭据,并纳入漏洞管理体系。

- 升级凭据与访问管理:推广使用特权访问管理方案,对服务账户凭据进行集中管理、自动轮换。确保所有访问关键系统的路径上都部署强身份认证。

- 完善网络流量分析与异常检测:增强对内部东西向流量的监控能力,建立用户与设备行为基线,对异常端口扫描、协议连接等行为能够实现快速发现与响应。

五、

本次案例表明,对于一家专业的网络安全公司而言,外部威胁防御固然重要,但来自“近源”——特别是员工随身智能终端的潜在风险同样不容小觑。攻击往往始于最薄弱的环节,而非最坚固的堡垒。一次“点到为止”的渗透测试,其价值不在于造成了多少破坏,而在于清晰地描绘出一条可能被真实攻击者利用的路径,从而促使防御体系从“边界防护”向“零信任”与“纵深防御”持续演进。安全是一个动态的过程,唯有持续评估、不断加固,方能在数字世界中稳健前行。